Investigadores de seguridad descubrieron una vulnerabilidad que permitiría saltarse las filas en los aeropuertos. Un fallo en uno de los sistemas de verificación de miembros de la tripulación ayudaría a una persona a crear una identificación falsa. Esto facilitaría al usuario a pasar por el control de revisión e incluso volar dentro de la cabina.

Ian Carroll, un experto en seguridad, publicó una investigación en su blog en la que expone un fallo crítico en uno de los sistemas de autorización de la Administración de Seguridad en el Transporte de Estados Unidos (TSA). La vulnerabilidad está relacionada con el programa de Miembro de la tripulación conocido (KCM), que brinda acceso especial para los pilotos y miembros de la tripulación en los aeropuertos. Aquellos que son miembros, pueden evadir los controles de seguridad y pasar directamente a las salas de espera.

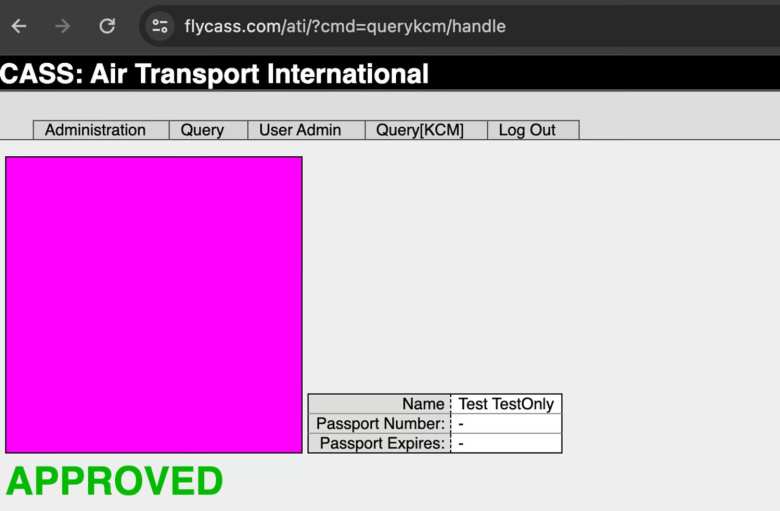

De acuerdo con Carroll, el fallo se encuentra en uno de los proveedores que ofrecen este programa a aerolíneas pequeñas. Carroll y su colega Sam Curry fueron capaces de crear un miembro de KCM a través de la web de FlyCASS. Utilizando la técnica de inyección de SQL, los expertos pudieron acceder a la web como administradores y crearon un usuario de prueba sin requerir verificación adicional.

Lo más sorprendente de esta vulnerabilidad es que el usuario no solo es miembro de KCM, sino también de CASS (Sistema de Seguridad de Acceso a la Cabina). Este programa está designado a los pilotos y permite volar dentro de la cabina en un asiento auxiliar. El CASS se originó para que los pilotos que no están en servicio puedan desplazarse sin tener que pagar un boleto de avión.

- CHECALO -

Eludir la seguridad y viajar en la cabina del avión gracias a una vulnerabilidad

Antes de emocionarse y pensar en viajar como Leo DiCaprio en Atrápame si puedes, la vulnerabilidad en KCM y CASS ya fue parcheada. Un detalle relevante que señala Carroll en su investigación es que este hack podría aprovecharse con aerolíneas pequeñas a las que prestaba el servicio FlyCASS. Las aerolíneas comerciales más grandes — como American Airlines o Delta — tienen un sistema propio que se comunica directamente con el operador del programa KCM.

Eludir este sistema sería más complejo, puesto que involucra más factores y capas de seguridad que han implementado tanto las aerolíneas como la TSA. El crearte un acceso por medio del hack no garantiza que pasarás la seguridad, ya que un oficial del punto de control verificará la identificación y la comparará con los datos del sistema. Si existe algún inconveniente podría hablar directamente a la aerolínea para comprobar si laboras con ellos.

Las autoridades estadounidenses imponen requisitos estrictos para quienes buscan saltarse la fila. Aunque el KCM y el CASS están dirigidos a pilotos y miembros de la tripulación, la TSA tiene que verificar que sean empleados y no tengan antecedentes penales. En el caso de los pasajeros, el TSA Verified ofrece saltarse las colas a cambio de una investigación a fondo y una entrevista con un oficial del aeropuerto.

Las autoridades afirman que es «imposible» saltarse la fila

El fallo en FlyCASS es una anomalía en el sistema de seguridad estadounidense y la TSA ha hecho lo posible por taparlo. Caroll señala que contactaron al Departamento de Seguridad Nacional en abril para comunicarles la vulnerabilidad, quienes reconocieron el problema y lo solucionaron. Posteriormente, la TSA dijo que sería imposible saltarse el control de seguridad, puesto que los códigos de barras del KCM se emiten tras un proceso de investigación y son necesarios.

Por ahora no hay evidencia de que la vulnerabilidad fuera explotada, aunque Carroll señala que el fallo permitía cambiar la foto y nombre de usuarios del CASS sin verificación. Si alguien descubrió el exploit, pudo hacerlo y volar gratis sin hacer filas.

DERECHOS DE AUTOR

Esta información pertenece a su autor original y fue recopilada del sitio https://hipertextual.com/2024/08/vulnerabilidad-permite-saltarse-la-fila-en-aeropuertos