Microsoft ha delineado una estrategia para blindar a Windows frente a futuros incidentes como CrowdStrike. La compañía publicó una serie de pasos a seguir para reaccionar, así como los ajustes necesarios del sistema operativo. La caída informática de hace una semana les hizo ver que Windows requiere cambios estructurales para que no vuelva a ocurrir.

En una publicación en el blog de Windows IT, Microsoft resaltó que el fallo de Crowdstrike debe tomarse como una llamada de atención. «Este incidente muestra claramente que Windows debe priorizar el cambio y la innovación en el área de la resiliencia de extremo a extremo», mencionó John Cable, vicepresidente de administración de programas para el servicio y la entrega de Windows.

El gigante tecnológico ofrece algunas pistas sobre los cambios que vienen para Windows. El tema fundamental es la protección al kernel del sistema operativo para evitar fallos similares a lo que vimos el fin de semana. Si bien Microsoft no puede blindar el kernel, la empresa cuenta con opciones de virtualización, como los enclaves VBS.

Estos entornos de ejecución aislados protegen la memoria y no requiere que los controladores de modo kernel sean resistentes a la manipulación. Los enclaves VBS son parte de la seguridad basada en virtualización, una característica esencial de Windows para proteger los secretos de alto valor almacenados en el sistema operativo.

- CHECALO -

Otra característica que ayudaría a evitar otro CrowdStrike es Microsoft Azure Attestation, una solución que comprueba la integridad de los archivos binarios a distancia. Cable menciona que estos enfoques son clave para fomentar prácticas de desarrollo que no dependan del acceso al kernel.

Microsoft está atado de manos por culpa de los reguladores

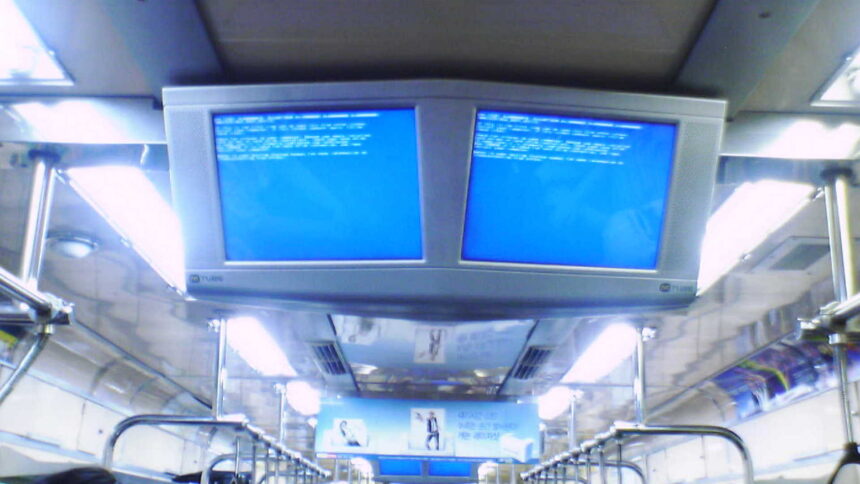

El fallo informático provocado por CrowdStrike tuvo severas afectaciones a la reputación de Microsoft. En algún momento del viernes, aerolíneas, empresas y usuarios se referían al incidente como «la caída de Windows». Aunque el error no tiene relación con Windows, el software de ciberseguridad se ejecuta a nivel del kernel del sistema operativo.

Esto podría evitarse si Microsoft blindara el kernel, como lo hacen Google o Apple. Lamentablemente, la empresa está legalmente impedida para bloquear el acceso a terceros por una cuestión regulatoria. Microsoft y la Comisión Europea llegaron a un acuerdo en 2009 para garantizar el acceso de terceros a las API de Windows

El software de CrowdStrike se ejecuta como una unidad de dispositivo en modo kernel, lo que le brinda acceso a todo el sistema operativo. Este privilegio implica que un archivo corrupto, como el que se incluyó en la actualización, fue suficiente para poner al mundo de cabeza.

Tras el incidente, Microsoft cargó contra la Comisión Europea y la responsabilizó del alcance de CrowdStrike. Algunos expertos indican que la tecnológica utilizaría este fallo como evidencia para pelear contra el acuerdo de interoperabilidad de 2009. El compromiso firmado hace algunos años abriría la puerta a otro CrowdStrike, aunque eliminarlo beneficiaría a Microsoft frente a otros proveedores de ciberseguridad.

DERECHOS DE AUTOR

Esta información pertenece a su autor original y fue recopilada del sitio https://hipertextual.com/2024/07/microsoft-quiere-cambiar-windows-para-evitar-otro-crowdstrike